Mi proyecto de vida . De aquí a nueve años es poder destacar en mi vida conseguir el éxito en base de hacer lo que a mi me gusta y apasiona .

Sin importar las burlas si trabajo duro para conseguirlo podre lograrlo y así veré a todas esas personas y podre decirles yo ya lo logre y tu sigues igual..........

Yo lo que deseo hacer es restaurar objetos valiosos y antiguos para que las personas que algún día lo pudieron hacer realidad , Vuelvan a funcionar y también me encantan los tatuajes me gustaría ser un buen tatuador el mejor de mi generación , quiero influir en las personas

Que mis trabajos inspiren personas para que trabajen duro .

yo no tendré hijos ni distracciones hasta lograr lo que quiero

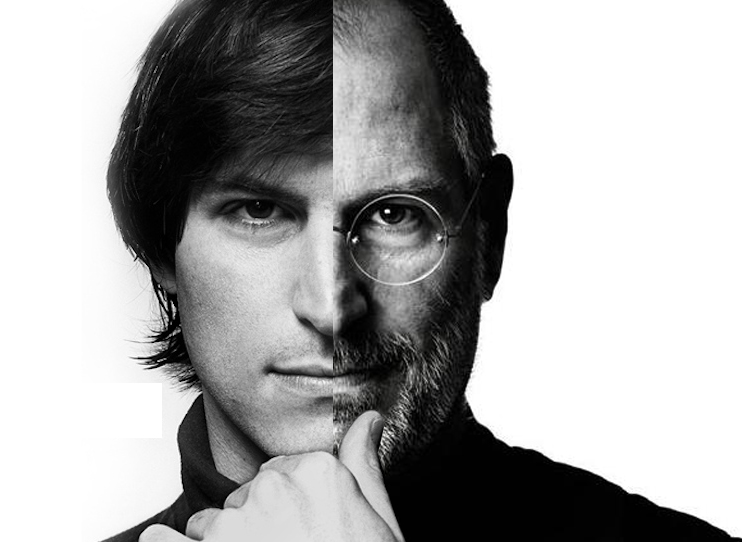

ASI ME IMAGINO MI PROYECTO DE VIDA ........